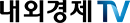

| 내외경제TV=정동진 기자 | DMM 비트코인이 지난달 31일 비트코인 4,502.9개를 털렸다.

앞서 2014년 마운트콕스, 2018년 코인체크에 이어 자금결제법 시행 이후 역대 최고 피해 금액이다. 그 이유는 10년 전 비트코인은 1개당 90만 원, 2018년은 1개당 1400만 원, 2024년 5월은 9300만 원 수준에 육박하고, 알트코인도 아닌 비트코인이 유출됐기 때문이다.

3일 DMM 비트코인에 따르면 DMM 그룹 차원의 준비금을 동원, 보상책을 마련했다. 하지만 과거 코인체크의 사례처럼 신규 회원 가입과 화이트 리스트 발굴 등 영업 페널티가 부과되고, 한 달 단위로 모니터링이 진행될 예정이다.

이미 국내외 암호화폐 보안업체는 DMM 비트코인에서 유출된 해커 지갑의 이름표 작업(라벨링)을 완료, '1B6rJRfjTXwEy36SCs5zofGMmdv2kdZw7P' 주소에 DMM 비트코인 해커라는 이름표를 토대로 트랜잭션 결과를 시각화하면서 공조 체제 움직임에 나서고 있다.

특히 일부 보안업체는 해킹 수법을 지갑주소 오염 공격(Address Poisoning Attack)으로 추정, DMM 비트코인의 핫월렛으로 추정되는 주소와 해커 지갑을 비교해 DMM 비트코인의 유효성 검사기 취약점을 노린 것으로 리포트를 내고 있다.

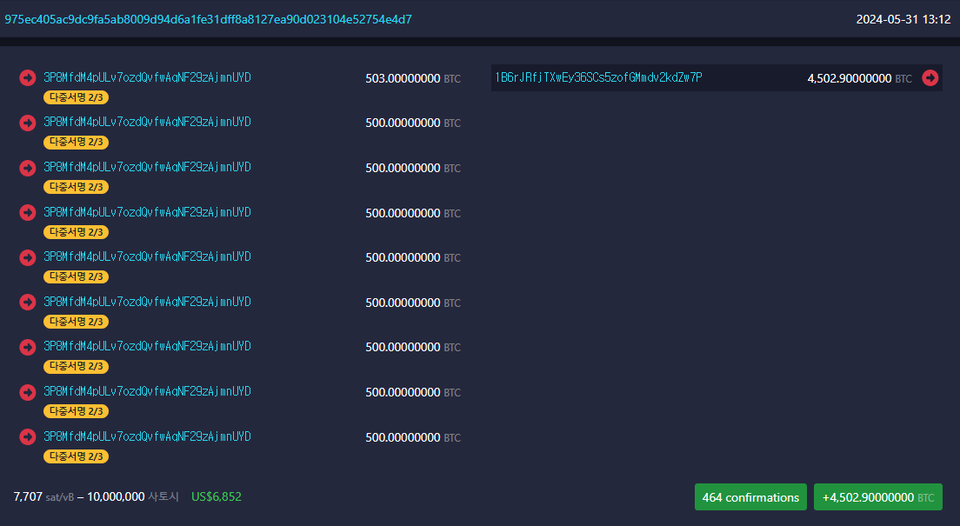

예를 들면, 해커 지갑 '1B6rJRfjTXwEy36SCs5zofGMmdv2kdZw7P'과 DMM 비트코인 핫월렛 추정 지갑 '1B6rJ6ZKfZmkqMyBGe5KR27oWkEbQdNM7P'에서 영어와 숫자 조합으로 구성된 난수 조합의 앞과 뒤가 노출되는 취약점을 노렸다.

국내외 거래소 업계는 트래블 룰과 화이트리스트(입출금이 자유로운 거래소)로 출금할 때 목록에서 선택한다. 하지만 외우기 힘든 주소의 붙여넣기에 착안, PC의 클릭과 스마트 폰의 붙여넣기 등 주소를 붙여넣는 순간을 노려 말 그대로 주소를 오염(Poisoning)시킨다.

여기서 말하는 오염은 인위적으로 잘못된 주소로 코인을 입금시킨 것처럼 착각하게 만드는 것이다. 앞서 언급한 거래소 주소가 길어진 탓에 지갑 주소창에 앞과 뒤를 노출하고, 중간 부분은 '...'과 같은 줄임 표기를 사용하는 탓에 최초로 전송된 주소의 붙여넣기를 유도해 해커의 지갑으로 보내는 방식이다.

이와 관련해 내외경제TV는 국내 거래소의 유사 사례에 따른 대응 방법을 문의했지만 "보안상 공개 불가"라는 답변 외에는 들을 수 없었다.

1B6rJRfjTXwEy36SCs5zofGMmdv2kdZw7P

1. bc1qx6jpnnfjrfcx9ehhdmj7qqyzpyd8pek00trrq7

2. bc1qrtltlc7zjzj3knde2tqjt7tl2p5l2keh4l2uka

3. bc1qr4vnu4f4tl3gwfxt6a5hgt6vuusgsd0j2cnz74

4. bc1qgcv2j80009apvjekph40wagwutfu6l3gcm2fw0

5. bc1qegcazuxnp5wxxxamdqvjv345fpve6656vpjln4

6. bc1q7p3atj3v95k4pd7qxnnqlhjwu843ty2hqn9gy0

7. bc1q3ur23g02rq5w0x6y8vek3xradjgs080nzksfje

8. bc1q2u9m2eqy8glvrjeqr5sceqngpad6dnxrtyxlf3

9. bc1q2tu4dxyvnaquar96mj99yqjanfzgg3fv4gzytd

10. bc1q7pdecv2raf3x84unxlv9ghtpjfpwlam6dx27xd